Криминалистический анализ устройств под управлением iOS

Elcomsoft iOS Forensic Toolkit – специализированный продукт для криминалистического исследования устройств Apple на основе iOS и её производных (tvOS, watchOS, iPadOS). iOS Forensic Toolkit позволяет экспертам правоохранительных органов производить сбор информации и проводить судебные и компьютерно-технические экспертизы устройств iPhone, iPad и iPod производства компании Apple, работающих под управлением iOS.

С помощью iOS Forensic Toolkit можно получить полный доступ к информации, хранящейся в поддерживаемых устройствах. С помощью iOS Forensic Toolkit специалисты могут получить доступ к расшифрованному образу файловой системы устройства, расшифровать коды, пароли и прочую защищённую информацию. Доступ к основному массиву данных осуществляется в режиме реального времени.

Поддерживаемые методы извлечения:

- Расширенный логический анализ (резервные копии, медиа-файлы, системные журналы, в том числе Apple Unified Logs и журналы sysdiagnose, файлы приложений) (для всех устройств и всех версий iOS)

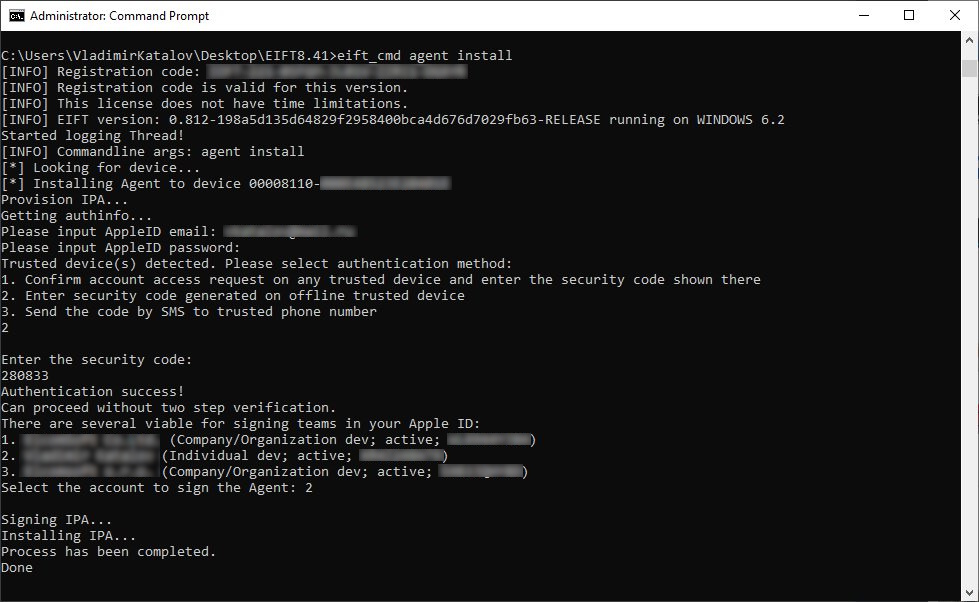

- Агент-экстрактор (для всех 64-бит устройств, совместимых версий iOS)

- Эксплойт загрузчика: совместимые устройства, все версии iOS, с оговорками для iPhone 8/8Plus/X (версии для macOS и Linux)

- Взлом кода блокировки, физический анализ (совместимые 32-разрядные устройства) (версии для macOS и Linux)

Поддержка мультиплатформенности и сравнение редакций

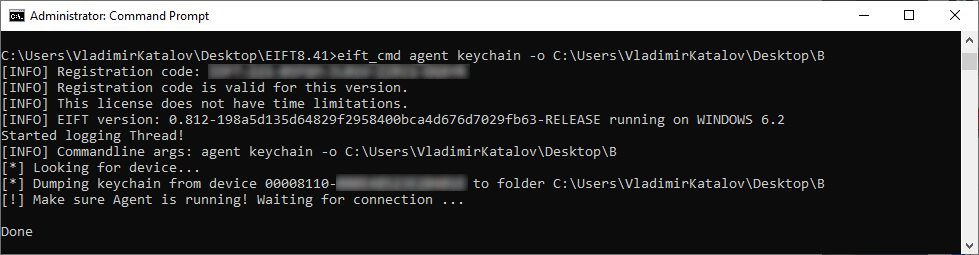

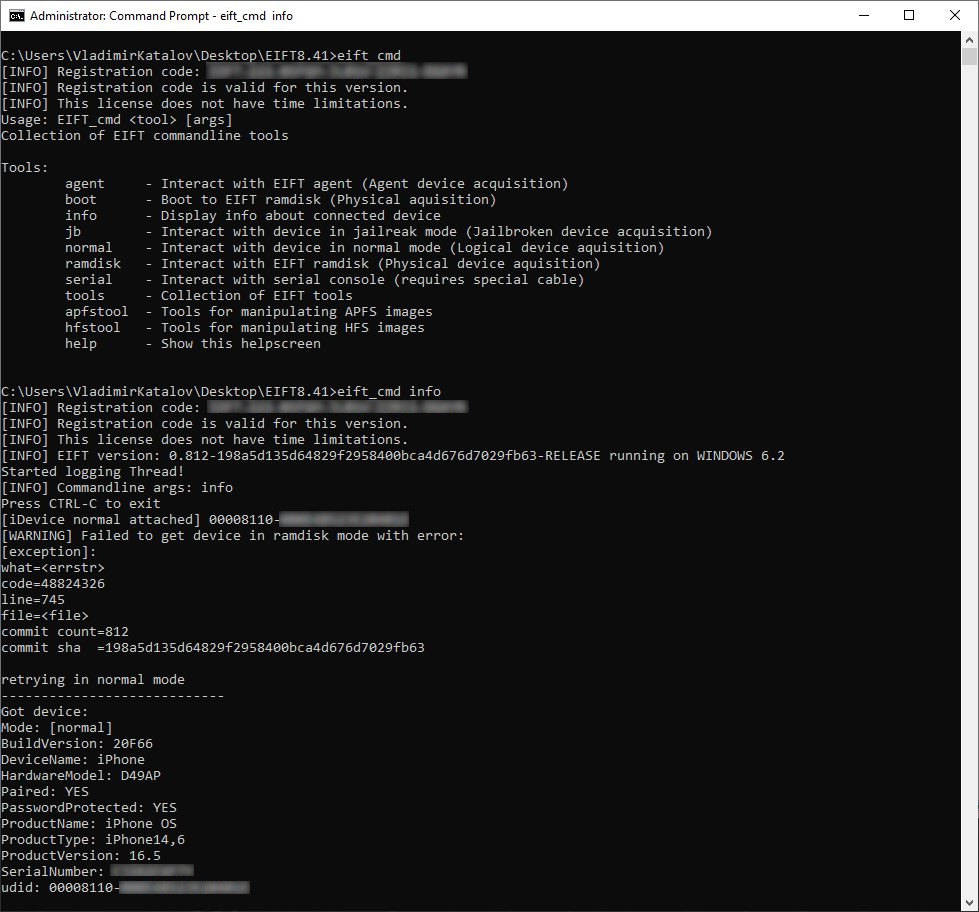

iOS Forensic Toolkit существует для нескольких платформ. Доступны редакции для macOS, Linux и Windows. Сравнение возможностей iOS Forensic Toolkit для разных платформ:

| Функции | macOS | Windows | Linux* |

|---|---|---|---|

| Расширенная информация об устройстве | ✓ | ✓ | ✓ |

| Логическое извлечение (резервная копия) | ✓ | ✓ | ✓ |

| Извлечение медиафайлов и метаданных | ✓ | ✓ | ✓ |

| Извлечение диагностических логов и журналов Apple Unified Logs | ✓ | ✓ | ✓ |

| Извлечение агентом с учётной записью разработчика | ✓ | ✓ | ✓ |

| Извлечение агентом с обычной учётной записью | ✓ | ✓ | ✓ |

| Извлечение через уязвимости загрузчика, взлом кода блокировки | ✓ | ✕ | ✓ |

| Дополнительные сервисные возможности | ✓ | ✓ | ✓ |

Редакция для Linux поддерживает сборки Debian, Ubuntu, Kali Linux и Mint на компьютерах с архитектурой Intel

Преимущества низкоуровневого доступа

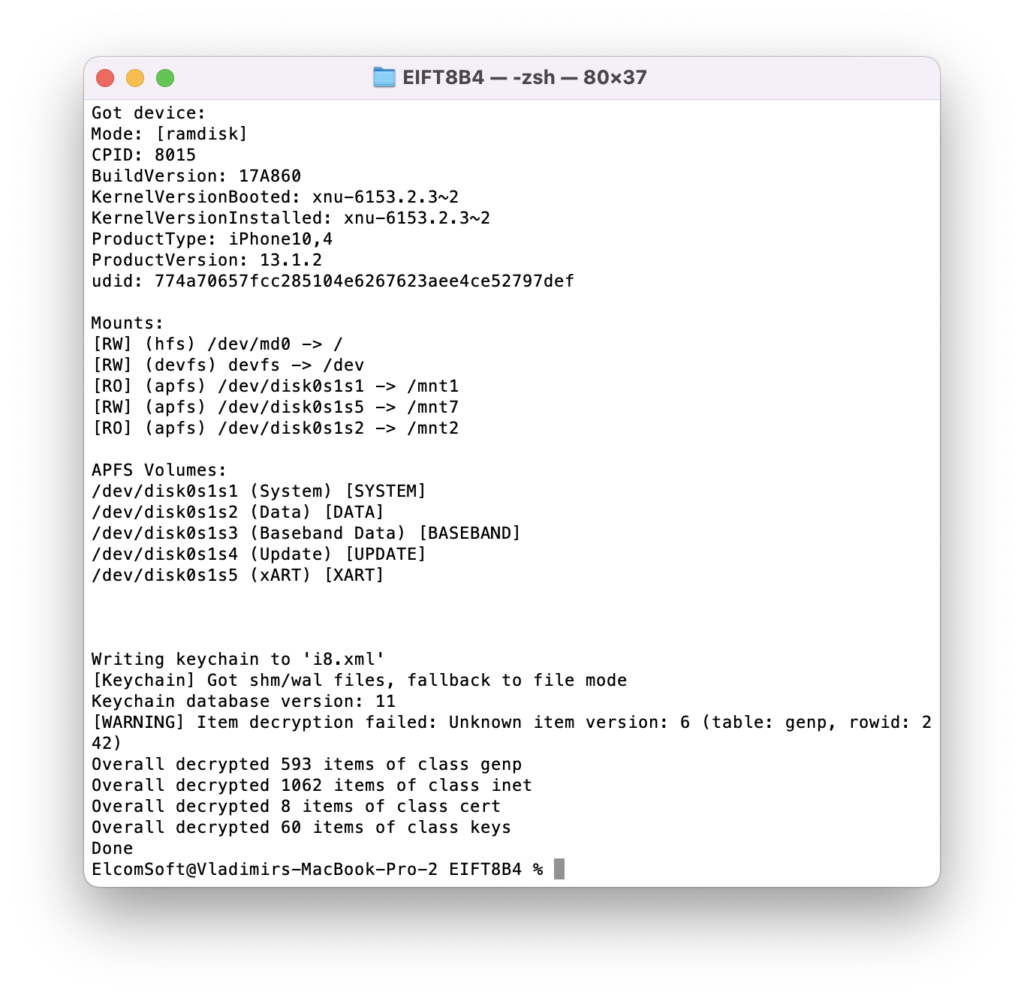

Благодаря низкоуровневому доступу к устройству, iOS Forensic Toolkit может извлечь заметно больше информации, чем доступно в резервных копиях. Расшифровываются такие данные, как пароли к сайтам из связки ключей, SMS, электронная почта, логины и пароли к программам.

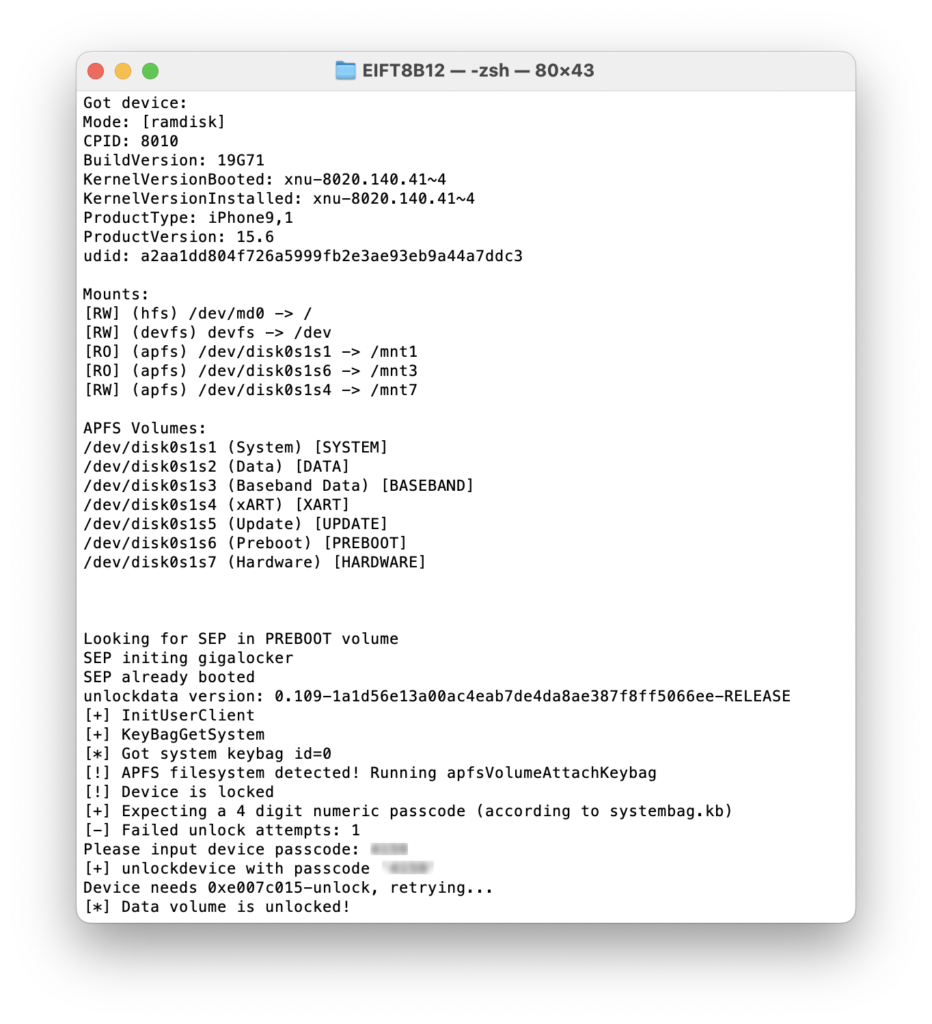

Использование уязвимости в коде загрузчика ряда моделей позволяет проводить частичное извлечение файловой системы в режиме BFU (до первой разблокировки) для устройств с заблокированным экраном сразу после включения или перезагрузки.

Среди важных для эксперта-криминалиста данных содержится такая информация, как географическое положение устройства в каждый момент времени, карты и маршруты, рассчитанные с помощью Google Maps, история посещений интернет ресурсов, а также практически вся информация, набранная на устройстве с помощью виртуальной клавиатуры.

Криминалистически чистое извлечение через эксплойт загрузчика для ряда моделей

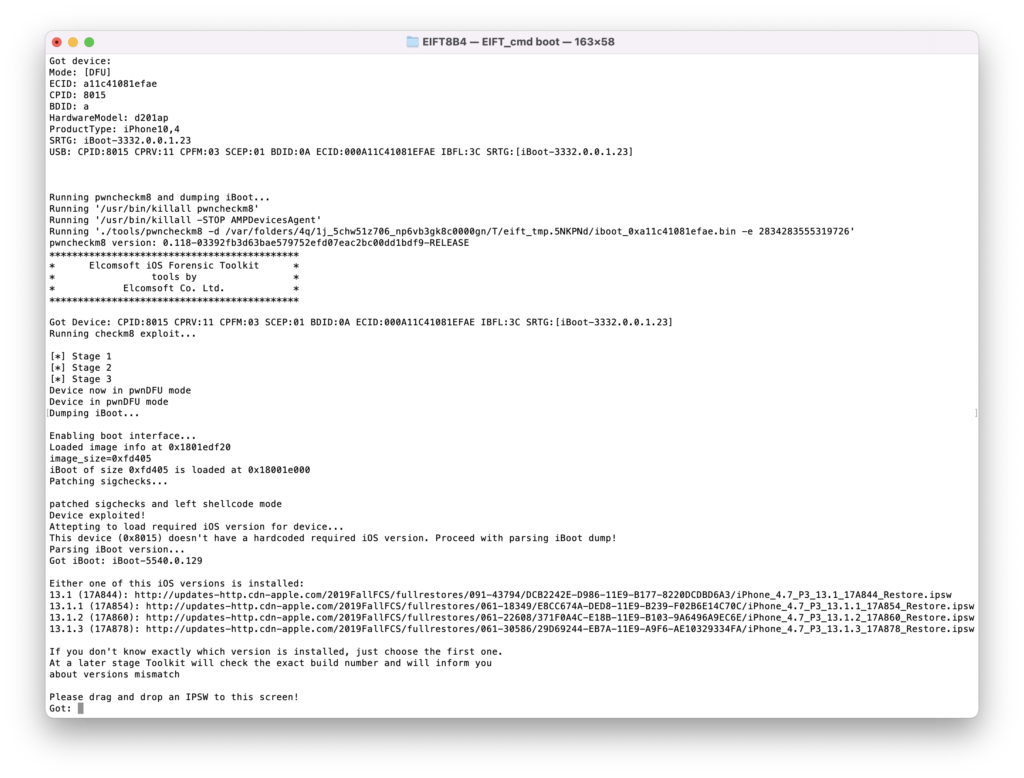

В Elcomsoft iOS Forensic Toolkit 8 в редакциях для macOS и Linux доступен режим криминалистически чистого извлечения через эксплойт загрузчика. Поддерживается ряд моделей iPhone, iPod Touch, iPad, Apple Watch и Apple TV, работающих под управлением всех поддерживаемых устройствами версий iOS с ограниченной поддержкой iOS 16 для iPhone 8/X.

Метод гарантирует криминалистическую чистоту и неизменность извлекаемых данных, а также повторяемость результатов при точном следования инструкции. Для работы метода не требуется загрузка оригинальной версии операционной системы устройства; никакие данные на устройстве не модифицируются.

Важное отличие метода, использующего эксплойт загрузчика от других низкоуровневых методов анализа – доказываемая идентичность повторно извлечённых данных, полученных спустя время в новой сессии работы с устройством. Это означает, что после использования метода можно провести повторное извлечение и получить полностью идентичный результат (при условии, что устройство не включалось и не перезагружалось после первого извлечения, а было сразу выключено и оставалось выключенным до следующей сессии).

Преимущества нашего решения:

- Гарантированная целостность и неизменность всех разделов устройства.

- Повторяемый, верифицируемый результат с вычислением контрольной суммы.

- Не остаётся следов работы.

- Любые модификации происходят только в оперативной памяти устройства.

- Поддержка 76 моделей устройств, трёх поколений архитектуры и ряда поколений iOS

- Поддержка версий iOS от 7 до iOS 16 включительно (с ограничениями в поддержке iOS 16.x для моделей iPhone 8/8Plus/X).

- Поддержка заблокированных устройств в режиме BFU, обход ограничений USB.

Совместимые устройства и методы извлечения

iOS Forensic Toolkit поддерживает низкоуровневое извлечение из моделей iPhone 3GS - iPhone 14 Pro Max. Логическое извлечение доступно для всех моделей.

Таблица совместимости:

- Для старых моделей (iPhone 3GS, 4, 4s, 5 и 5c, другие устройства на аналогичных чипах): Взлом кода блокировки, снятие и расшифровка образа раздела данных, извлечение и расшифровка связки ключей [1][2].

- Агент-экстрактор: Извлечение файловой системы и расшифровка связки ключей для совместимых версий iOS. Также поддерживаются соответствующие модели iPad.

- Прямое извлечение через уязвимость загрузчика: Гарантированная криминалистическая чистота извлечение; повторяемый, верифицируемый результат. Доступно для ряда моделей iPhone, к которым применим эксплойт загрузчика. Извлечение образа файловой системы и связки ключей. Поддержка моделей iPhoe 8/8Plus/X с оговорками. Также доступно для ряда планшетов, устройств iPod Touch, часов Apple Watch и приставок Apple TV. [1]

- Расширенное логическое извлечение: Извлекается информация об устройстве, резервные копии, файлы приложений, медиа-файлы и некоторые системные журналы, включая журналы диагностики и Apple Unified Logs; доступно для всех устройств независимо от версии iOS.

Специализированный инструмент для извлечения данных из устройств, работающих под управлением Apple iOS методами низкоуровневого и логического анализа.

-

Функции доступны только в редакциях iOS Forensic Toolkit для macOS и Linux.

-

Для моделей iPhone 4s, iPod Touch 5, iPad 2 и 3 требуется использование одноплатного микроконтроллера Raspberry Pi Pico, прошивка для которого поставляется в составе дистрибутива.