Voll integrierte Lösung für den Zugriff auf verschlüsselte Volumes

Elcomsoft Forensic Disk Decryptor bietet alle möglichen Methoden an, um einen Zugang zu Daten in verschlüsselten BitLocker-, FileVault 2-, LUKS, LUKS2, PGP Disk-, TrueCrypt- und VeraCrypt-Datenträger und Jetico BestCrypt 9-Container zu erhalten. Das Tool verwendet Klartext-Passwörter, Escrow- oder Wiederherstellungsschlüssel sowie die aus dem Speicherabbild des Computers extrahierten Binärschlüssel. FileVault 2-Wiederherstellungsschlüssel können mit Elcomsoft Phone Breaker aus der iCloud extrahiert werden, während BitLocker-Wiederherstellungsschlüssel im Active Directory oder im Microsoft-Konto des Benutzers verfügbar sind.

Wenn weder der Verschlüsselungsschlüssel noch der Wiederherstellungsschlüssel extrahiert werden kann, kann EFDD Metadaten aus dem verschlüsselten Container extrahieren, damit [Elcomsoft Distributed Password Recovery] (https://www.elcomsoft.com/edpr.html) seine Aufgabe erfüllen kann.

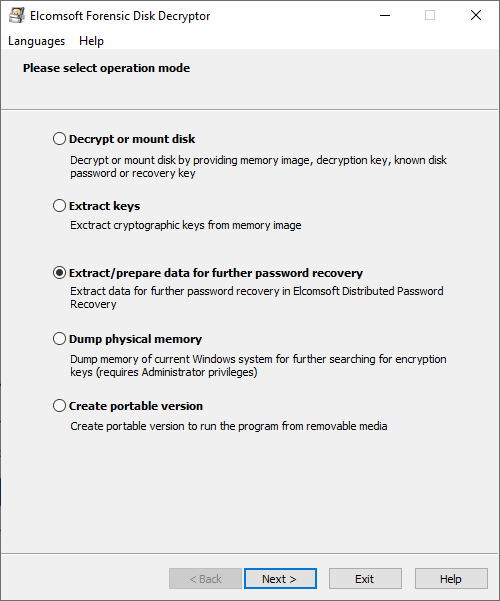

Extrahieren von Verschlüsselungs-Metadaten

Das Extrahieren von Verschlüsselungs-Metadaten von der verschlüsselten Festplatten ist erforderlich, wenn man einen Zugriff auf das ursprüngliche Klartext-Passwort benötigt, um auf die Daten zugreifen zu können. Forensic Disk Decryptor extrahiert die Verschlüsselungs-Metadaten sofort von verschlüsselten Festplatten, Kryptocontainern und forensischen Disk-Images, die mit TrueCrypt, VeraCrypt, BitLocker, FileVault, PGP Disk, LUKS/LUKS2 oder Jetico BestCrypt geschützt sind. Die erforderliche kleine Datei enthält alles, was zum Starten eines GPU-beschleunigten verteilten Angriffs mit Elcomsoft Distributed Password Recovery erforderlich ist.

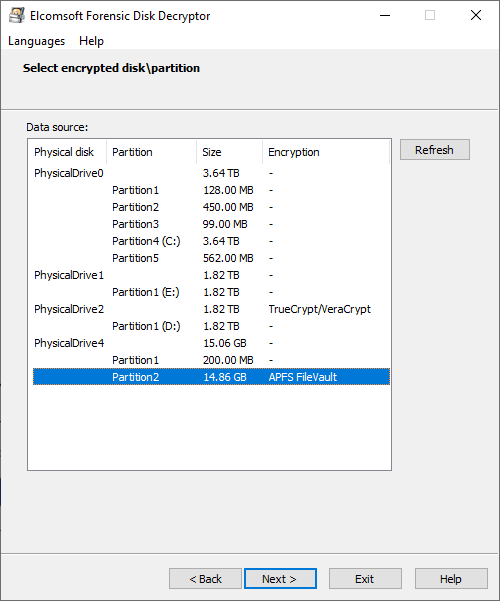

Vollständige Entschlüsselung, Instant Mount oder Attack

Dank einer vollautomatischen Erkennung von verschlüsselten Container und Verschlüsselungsalgorithmen müssen Experten nur den Pfad zum verschlüsselten Container oder Disk-Image angeben. Elcomsoft Forensic Disk Decryptor wird automatisch verschlüsselte Volumes und Details ihrer Verschlüsselungsalgorithmen erkennen und anzeigen.

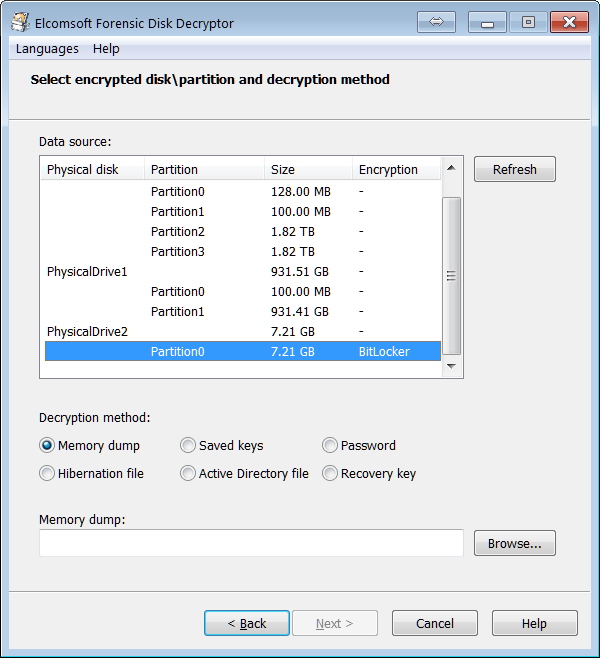

Der Zugang ist entweder durch das Entschlüsseln des gesamten Inhalts eines verschlüsselten Datenträgers gewährleistet oder durch das Mounten des Datenträgers unter einem Laufwerksbuchstaben im unverschlüsselten Modus. Beide Operationen können mithilfe von Volumes als angeschlossene Festplatten (physische oder logische) oder RAW-Images ausgeführt werden; für FileVault 2, PGP und BitLocker können die Entschlüsselung und das Mounten mithilfe des Recovery Key (falls vorhanden) durchgeführt werden.

Vollständige Entschlüsselung

Während einer vollständigen Entschlüsselung wird Elcomsoft Forensic Disk Decryptor automatisch den gesamten Inhalt eines verschlüsselten Containers entschlüsseln, indem das Tool dem Ermittler einen vollen, uneingeschränkten Zugriff auf absolut alle Informationen des verschlüsselten Datenträgers gewährt.

Echtzeit-Zugang zu verschlüsselten Informationen

Im Echtzeit-Modus kann Elcomsoft Forensic Disk Decryptor den verschlüsselten Datenträger als neues Laufwerk mounten. In diesem Modus genießen Forensiker einen bequemen Zugriff auf die geschützten Informationen. Die Daten werden hierbei in Echtzeit entschlüsselt.

Kein Entschlüsselungsschlüssel und kein Wiederherstellungsschlüssel?

Wenn weder der Entschlüsselungsschlüssel noch der Wiederherstellungsschlüssel verfügbar sind, extrahiert Elcomsoft Forensic Disk Decryptor Metadaten, die erforderlich sind, um das Passwort mit Elcomsoft Distributed Password Recovery zu gewinnen.

Ein anderes Programm, Elcomsoft Distributed Password Recovery ermöglicht einen Angriff auf die Klartext-Passwörter, die Krypto-Archive schützen - mithilfe fortschrittlicher Angriffe über Wörterlisten, einschließlich Masken, Permutationen und Brute-Force.

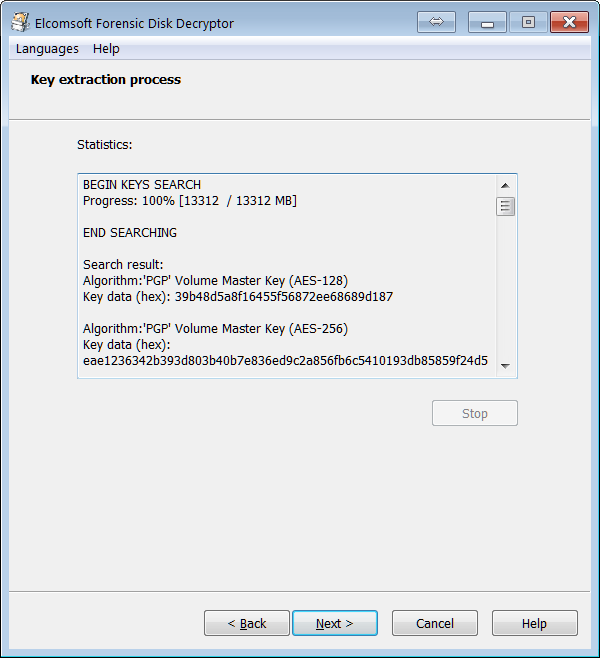

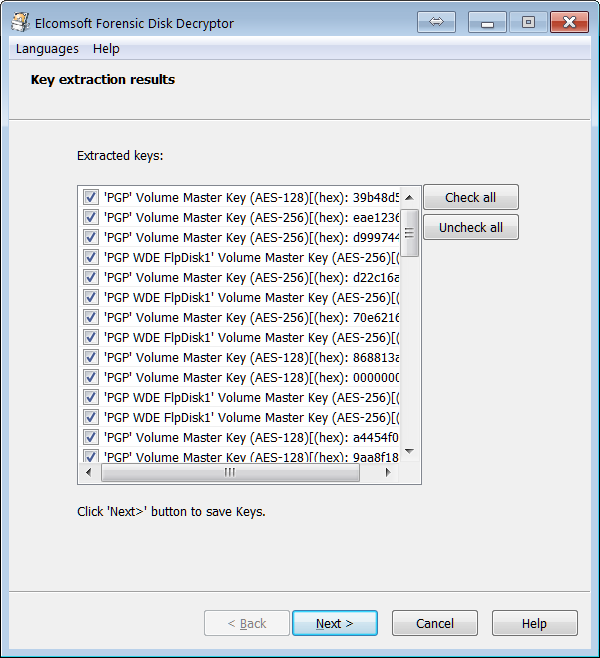

Quellen der Verschlüsselungsschlüssel

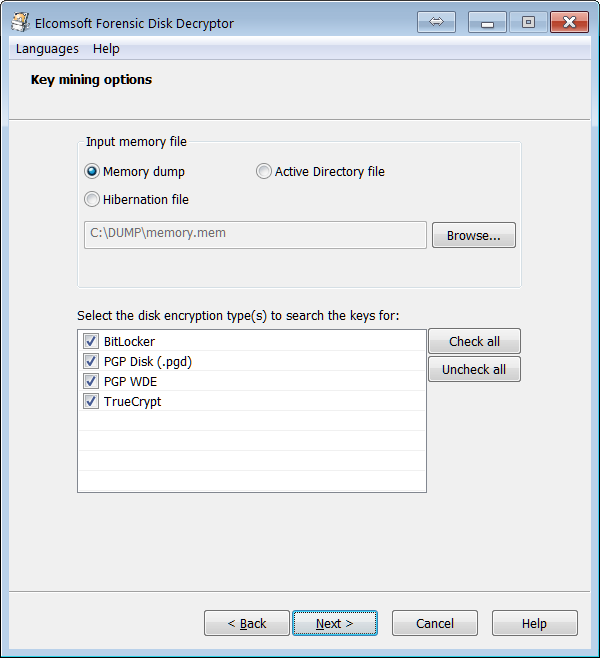

Elcomsoft Forensic Disk Decryptor benötigt die Original-Schlüssel, um auf geschützte Daten in Krypto-Archiven zuzugreifen. Diese Schlüssel können aus Hibernation-Dateien oder Speicherabbildern ausgelesen werden, die erstellt wurden, während der verschlüsselte Datenträger gemountet war. Es gibt drei Möglichkeiten, diese Schlüssel zu bekommen:

- Durch die Analyse der Hibernation-Datei (wenn der analysierte PC ausgeschaltet ist);

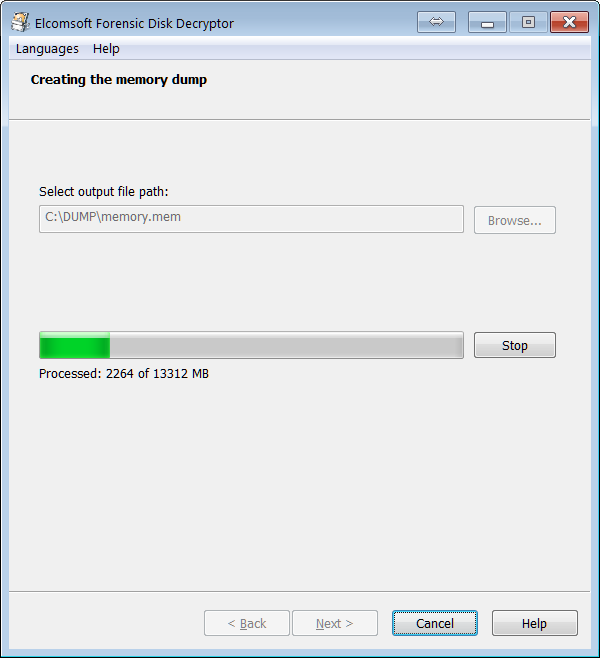

- Durch die Analyse eines Speicherabbilds. Ein Speicherauszug eines laufenden PCs kann mit dem integrierten Speicherabbildungstool erfasst werden.

- Durch einen FireWire-Angriff (der verschlüsselte Datenträger muss bei laufendem PC gemountet sein). Auf dem PC des Ermittlers muss ein kostenloses Tool (z. B. Inception) laufen, damit der FireWire-Angriff durchgeführt werden kann.

- Durch die Erstellung des Speicherabbilds mithilfe vom eingebauten RAM-Imaging-Tool.

FileVault 2-, PGP- oder BitLocker-Volumes können mithilfe von Escrow-Schlüsseln (Recovery Schlüsseln) gemountet und entschlüsselt werden.

Weitere Funktionen hinzufügen

Elcomsoft Encrypted Disk Hunter

Elcomsoft Encrypted Disk Hunter ist ein kostenloses Befehlszeilentool, mit dem Experten bei der Durchführung von Live-Systemanalysen schnell feststellen können, ob verschlüsselte Volumes vorhanden sind.

Es werden mehrere Windows-, Linux- und macOS-Festplattenverschlüsselungs-Tools unterstützt, darunter TrueCrypt/VeraCrypt, alle Versionen von Microsoft BitLocker, PGP WDE, FileVault2, BestCrypt und LUKS. Das Tool muss mit Administratorrechten auf dem zu analysierenden Live-System gestartet werden. Wenn ein verschlüsseltes Volume erkannt wird, ist möglicherweise eine weitere Untersuchung eines Live-Systems erforderlich, um Beweise zu erhalten, die beim Ausschalten des Computers verloren gehen könnten.

» Mehr über Elcomsoft Encrypted Disk Hunter in unserem Blog lesen